Dieser Artikel ist eine Ergänzung zum Artikel vom: [19. August 2009]

Auch in der Windows 7 Home Basic bzw. Windows 7 Home Premium Version kann man das integrierte und standardmäßig deaktivierte Administratorkonto aktivieren und zur Sicherheit auf der Willkommen-Seite ausblenden. Eine kurze Rückmeldung ob dieses Vorgehen auch noch bei Windows 8 funktioniert, wird gern gesehen. Noch habe ich selbst keine Zeit gefunden dies auszuprobieren. Vermutlich dürfte aber auch bei Windows 8 dieser kleine Workaround funktionieren.

Um das Administratorkonto zu aktivieren, tippt man im Startmenü einfach cmd, wartet einen Augenblick bis die cmd.exe angezeigt wird. Jetzt klickt mit der rechten Maustaste drauf und wählt als Administrator ausführen. Nun wird die Eingabeaufforderung mit Administratorrechten ausgeführt.

Jetzt folgt das Kommando zum aktivieren des Administratorkontos: net user Administrator /active

Ab sofort erscheint der Administrator neben dem bzw. den anderen angelegten Benutzerkonten. Das Administratorkonto sollte allerdings nicht als Arbeitskonto verwendet werden, sondern nur für Aufgaben, die tatsächlich Administratorrechte erfordern!

Das Kennwort des Administratorkontos ändert man mit: net user Administrator NewPassword

Die Deaktivierung des Administratorkontos erfolgt mit: net user Administrator /active:no

Das eingeblendete Konto Administrator, sollte anschließend zusätzlich mit einem Kennwort geschützt werden. Erfahrene Administratoren kennen auch noch die Möglichkeit, das betreffende Benutzerkonto über einen Registrierungseintrag in der Benutzerkontenverwaltung sowie in der Willkommen-Seite auszublenden.

Regedit (mit Administratorrechten) ausführen und folgenden Schlüssel suchen:

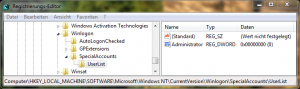

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogonSpecialAccountsUserList

Sollte die letzten beiden Schlüssel noch nicht existieren, dann müssen diese erst noch angelegt werden:

Dazu klickt mit der rechte Maustaste, auf den Schlüssel Winlogon und wählt “Neu -> Schlüssel” aus. Legt dann den Schlüssel SpecialAccounts (ohne Leerzeichen) an. Wiederholt den Vorgang, nur das ihr jetzt auf den neuen Schlüssel SpecialAccounts die rechte Maustaste drückt und dort “Neu -> Schlüssel” auswählt. Diesen benennt ihr dann UserList (ohne Leerzeichen).

Für jeden Benutzer, der ausgeblendet werden soll einen DWORD-Wert (32-Bit) anlegen. Also für Administrator den DWORD-Wert (32-Bit) Administrator anlegen. Um das Konto auszublenden, muss der Wert auf 0 gesetzt werden. Um das Konto einzublenden, muss der Wert auf 1 gesetzt werden.

Screenshot: (klicken für eine vergrößerte Ansicht)

Nicht selten sperrt sich nach dieser Änderung der eine oder andere Administrator aus, indem er die Administratorenkonten in der Willkommenseite ausblendet und dort nun kein Konto mehr mit Administratorrechten vorfindet. In diesem Fall starten Sie Windows 7 mit dem abgesicherten Modus (Funktionstaste F8 beim Start drücken). Dann wird das Konto Administrator bei der Anmeldung eingeblendet. Dort lassen sich dann auch die “ungewollten” Änderungen wieder zurücknehmen.

Administrative Freigaben

Übrigens kann man mit dem integrierten Administratorkonto auch problemlos auf die administrativen Freigaben C$, D$, etc. zugreifen, da für dieses Konto die UAC-Einschränkungen nicht angewendet werden. Während die bei der Installation angelegten Administratorkonten mit UAC-Einschränkungen versehen werden, um den Nutzer und andere Computer im Netzwerk vor sogenannten Loopback-Angriffen zu schützen, wird das integrierte Administratorkonto deaktiviert. Im Zuge dessen wundern sich einige Heim-Administratoren immer wieder gerne über das andere Verhalten von Windows Vista, Windows 7 und Windows 8, denn hat doch mit Windows XP der Zugriff immer funktioniert.

Um die UAC-Einschränkungen für lokale Administratorkonten zu umgehen, kann man folgenden Weg gehen, aber damit gibt man eben auch ein Stück Sicherheit wieder her. Trotzdem ist mir dieser Weg dann doch lieber als die UAC-Steuerung komplett auszuschalten. Wenn einem der Komfort wichtiger ist, oder weil andere Gründe dafür sprechen, dann finden wir die Lösung wieder mal in der beliebten Registry von Windows.

Regedit (mit Administratorrechten) ausführen und folgenden Schlüssel suchen:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows CurrentVersionPoliciesSystem

Sollte der Eintrag LocalAccountTokenFilterPolicy unter dem Schlüssel System noch nicht existieren, dann muss dieser erstellt werden. Klickt mit der rechten Maustaste auf System und wählt “Neu -> DWORD-Wert (32-Bit)” und benennt diesen dann LocalAccountTokenFilterPolicy (ohne Leerzeichen). Als Wert gebt ihr eine 1 ein. Jetzt werden für Administratoren auch im lokalen Netzwerk einer Arbeitsgruppe die administrativen Freigaben wieder zugänglich. Allerdings auf Kosten der Sicherheit, hier muss jeder selbst entscheiden wie hoch er die Gefahr einschätzt. Ich selbst empfehle lieber bei Bedarf den Weg mittels des integrierten Administratorkontos zu gehen und anschließend dieses nach Benutzung wieder zu deaktiviern.

UAC Remote Einstellungen

Der Wert des DWORD-Eintrags LocalAccountTokenFilterPolicy kann den Wert 0 oder 1 haben und beeinflusst das Verhalten in folgender Weise:

| Wert | Beschreibung |

|---|---|

| 0 | Ein gefiltertes Token ohne Administratorinformationen wird erstellt. Dies ist die übliche Standardeinstellung von Windows. |

| 1 | Ein erhöhtes Token mit Administratorinformationen wird erstellt. Diese Einstellung ist “nicht” der Standardwert. |

DER SONDERFALL

Die Benutzerkontensteuerung für das integrierte Administratorkonto aktivieren

Mein Computer gehört mir und ich bin der einzige Benutzer im Haus. Wenn Sie diese Einstellung haben, dann arbeiten Sie bestimmt mit dem integrierten Administratorkonto, welches wir ja nun aktiviert haben. Der Zugriff auf die administrativen Freigaben macht Sie glücklich und trotzdem nagt ein klitzkleines Stück Sicherheitsbewusstsein an ihrem Ego?

Okay, auch für den integrierten Administrator können wir den UAC-Dialog aktivieren. Das geht mal wieder, wie üblich, mit dem Registryeditor.

Regedit (mit Administratorrechten) ausführen und folgenden Schlüssel suchen:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows CurrentVersionPoliciesSystem

Der DWORD-Eintrag FilterAdministratorToken unter dem Schlüssel System sollte schon existieren und mit dem Wert 0 gesetzt sein. Dies ist die Standardeinstellung und der Grund weshalb das integrierte Administratorkonto nicht von den UAC-Einstellungen betroffen ist. Die Sonderstellung, wird hiermit definiert, oder ausgeschaltet indem man den Wert auf 1 ändert. Von jetzt an wird auch für das integrierte Administratorkonto bei entsprechenden Aktionen die Benutzerkontensteuerung verwendet. Wird nun ein Vorgang ausgeführt, der erhöhte Rechte erfordert, erscheint eine entsprechende Dialogbox, die wie bekannt bestätigt werden muss. Im Prinzip hat man jetzt wieder annähernd den Zustand geschaffen, den man von Windows XP gewohnt war und trotzdem die mit Windows Vista eingeführte UAC-Steuerung, bei entsprechenden Vorgängen, auch als “Administrator” zu sehen bekommt.

MSDN-Eintrag dazu:

[http://msdn.microsoft.com/en-us/library/cc232760(prot.20).aspx]

Bitte seit bei Änderungen mittels des Registryeditors vorsichtig! Ein falscher Eintrag kann fatale Folgen haben!

Deswegen solltet ihr vor einer Änderung den entsprechenden Registryzweig exportieren, damit im Fehlerfall der Originalzustand wiederhergestellt werden kann.

_______

UweB

2012/10/11